Dit verhaal is ook te beluisteren dankzij Blendle.

27 Oktober 2016 verzamelden drie mannen van middelbare leeftijd zich in een kamer in hotel Cathedral in het centrum van Gent. Alle drie klapten een laptop open en begonnen te tikken.

‘O o,’ zei een van de mannen.

Op het inlogscherm van Twitter stonden de Twitter-handle @realdonaldtrump en een paar bolletjes bij het wachtwoord. Voor de zekerheid vroeg Twitter als verificatie ook om het e-mailadres. ‘Donaldtrump@trump.com’ werkte niet. Er verscheen een foutmelding. De inlogpoging mislukte. Maar op een manier die niet was voorzien. Het e-mailadres klopte niet. Maar het wachtwoord was goed!

‘Heb je een VPN gebruikt?’

‘Nee. Ik had niet gedacht dat het wachtwoord zou werken.’

Dit was te beschouwen als een cyberaanval op een Amerikaanse presidentskandidaat.

Ze realiseerden zich alle drie wat dit betekende. De inlogpoging was gedaan via de wifi van het hotel. In de logfiles van Twitter was nu te zien dat vanuit hun hotel een inlogpoging gedaan had, met het juiste wachtwoord van Donald Trump. En deze logfiles zouden ongetwijfeld overgedragen worden aan de Amerikaanse inlichtingendiensten.

Dit was te beschouwen als een cyberaanval op een Amerikaanse presidentskandidaat.

Dit was iets wat de mannen in de problemen zou kunnen brengen. En dat konden ze zich met hun reputatie niet veroorloven.

Grumpy old hackers

Ik spreek Edwin, Mattijs en Victor voor het eerst in juni, in Amsterdam-Noord. ‘Trapje op, eerste deur links,’ zo luidt de omschrijving. Ik kom binnen in een James-Bondachtige setting, een kamer met hoge ramen en uitzicht op het IJ. Een dok met een boortoren en een Russisch poolschip. De drie mannen zitten aan een grote vergadertafel. Op tafel flesjes Club-Mate, het lijfdrankje van hackers.

Het is meteen te merken dat de drie veel samen hebben opgetrokken. Ze hebben iets van de leden van een rockband. Victor is als de praatgrage gitarist, Mattijs de bedachtzame bassist en Edwin de norse drummer, die af en toe ingrijpt in als het gesprek te veel afdwaalt. Alle drie zijn lid van the guild of grumpy old hackers. Hun website bestaat uit een afbeelding met acht piraten en een bitcoinadres. ‘Maar niemand heeft ooit een bitcoin naar ons overgemaakt.’

De GGOH heeft ongeveer tien leden: ‘Elite’-hackers op leeftijd. Iedereen heeft zijn eigen specialiteit. Ze kunnen dingen die de politie of het leger niet kunnen of mogen. Ze hebben informatie die ze niet kunnen delen. Overdag hebben ze een goede baan. Grote bedrijven huren Edwin en Mattijs in om de informatiebeveiliging te testen. Victor werkt bij een overheidsdienst. Maar ’s avonds doen ze ‘projectjes’. Ze houden van algoritmes en van wetten, want waar regels zijn, zijn fouten. ‘Loop holes. Vergeten dingen,’ zegt Edwin, ‘zoals dat kerkgenootschappen toegang hebben tot de gemeentelijke basisadministratie persoonsgegevens. Heel gek. Dan richten wij dus een kerk op.’

‘Ja, wij kunnen met zijn drieën het land plat leggen, maar jij kan dat in je eentje ook.’

Ze proberen dit soort weeffouten eerder te vinden dan criminelen, spionnen en terroristen. Ze komen de gekste dingen tegen. Denk aan bruggen die ze via internet open kunnen zetten, verkeerspaaltjes die ze vanaf hun laptop uit het asfalt kunnen laten komen en pensioenfondsen waar ze binnen kunnen komen. Ze praten niet over concrete voorbeelden. Deels omdat ze geheimhoudingsverklaringen getekend hebben met opdrachtgevers. Deels omdat ze anderen niet op ideeën willen brengen. ‘Ja, wij kunnen met zijn drieën het land plat leggen,’ zegt Mattijs, ‘maar jij kan dat in je eentje ook.’

Om veilig informatie uit te kunnen wisselen met collega’s die in de informatiebeveiliging werken, bezoeken ze hackerconferenties, zoals BlackHat en DEF CON in Las Vegas, BruCON in Gent en het Chaos Communication Congress in Leipzig, waar ik het eerst hoorde over hun verhaal. ‘Nederlandse hackers hadden vlak voor de verkiezingen van 2016 de Twitteraccount van Trump gehackt,’ vertelde iemand.

In een kleine bubble binnen de hackercommunity was bekend wie het waren. En na een paar maanden stug aandringen stemden de grumpy hackers toe. Ik mocht dit verhaal opschrijven, onder voorwaarde dat ik alleen hun voornamen noem.

Digitale schatkist

In oktober 2016 bezochten de grumpy hackers een andere hackersconferentie. Eentje die ze nooit overslaan: de BruCON in de Aula Academica in Gent, een negentiende-eeuws neoclassicistisch gebouw met Korinthische zuilen en een kleine collegezaal in de vorm van een arena.

‘Normaal zitten we beneden in het midden, een beetje achterin,’ zegt Victor, ‘dat doen we voor mij. Ik hou niet van heel veel drukte om me heen. Ik wil graag een beetje het overzicht houden. Dan luisteren we naar de praatjes en graven ondertussen een beetje door. Maar deze keer zaten we op de eerste etage, heel erg hoog. Op heel onprettige houten bankjes. En toen kwam er een talk van iemand die ik persoonlijk heel aardig vind, maar er zaten hele irritante schapengeluiden in. Echt. Om de slide: mèèèh. Toen zei Edwin joh, dat gestolen LinkedIn-databestand is nu publiekelijk beschikbaar. Oh, gaan we bekijken! Da’s wel cool.’

Begeleid door het gemekker van een schaap vertrokken de grumpy old hackers uit de zaal om het LinkedIn-bestand te bekijken.

Iedereen in de informatiebeveiligingswereld had over ‘dat LinkedIn databestand’ gehoord. Een digitale schatkist met 120 miljoen gebruikersnamen en hashes van wachtwoorden (zie kader). Het was de buit van een digitale inbraak in 2012. Het brein was Yevgeni Nikulin. Google zijn naam en je vindt zijn foto bij een Lamborghini die hij geparkeerd heeft voor de Basiliuskathedraal op het Rode Plein in Moskou.

Volgens de documenten van de rechtszaak die nu in de Verenigde Staten tegen hem loopt, wist hij medewerkers van LinkedIn een link in een mailtje aan te laten klikken en zo hun computers te infecteren met malware. Via deze computers wist Nikulin toegang te krijgen tot het interne netwerk van LinkedIn.

Dark market

Nikulin verdiende veel geld met het verkopen van informatie aan mensen in een geheim crimineel circuit. Het is geen toeval dat kort na de LinkedIn-inbraak het Twitteraccount van Donald Trump werd gehackt. 21 februari 2013 verschenen op Trumps Twitteraccount songteksten van de rapper Lil Wayne. Trump, die toen nog ‘maar’ twee miljoen volgers had, reageerde direct:

‘My Twitter has been seriously hacked − and we are looking for the perpetrators.’

Pas in de zomer van 2016 verscheen het LinkedIn-bestand op de zwarte markt. Voor 5 bitcoins – toen ongeveer drieduizend euro – werd het aangeboden op The RealDeal, een bekende dark market. Het was aanlokkelijk voor de grumpy old hackers.

Als je verantwoordelijk bent voor de informatieveiligheid van een groot bedrijf of een overheidsinstelling, wil je zo’n database hebben om te kijken of er mensen van je eigen organisatie in staan. Drieduizend euro was niet veel voor zo’n database als dit. ‘Je moest eens weten hoeveel inlichtingendiensten hiervoor over zouden hebben,’ zegt Victor, ‘maar zelf gestolen data kopen, valt onder heling, dat doen we dus niet. We gaan geen criminelen spekken. Trouwens, ook de politie zit op de dark markets. Ze kunnen kopers identificeren. Het was voor ons dus echt off limits om het bestand te kopen.’

Ook Mark Rutte stond in de lijst. En Mark Zuckerberg.

Maar security researchers die infiltreerden in criminele netwerken kregen de database wel te pakken. ‘Binnen de informatiebeveiligingswereld worden dit soort bestanden gedeeld om de eigen beveiliging beter te kunnen testen. Dat gaat niet en publique.’

Zo kreeg Edwin als eerste een linkje, dat hij onmiddellijk deelde met Mattijs en Victor. Ze vertrokken meteen naar het hotel om rustig verder onderzoek te doen.

‘Ik zag er meteen al het wachtwoord van mijn directeur bijzitten,’ zegt Victor, ‘ik stuurde hem snel een berichtje, van joh, dit is je wachtwoord.’ Ook Mark Rutte stond in de lijst. En Mark Zuckerberg (‘dadada’ − later zou blijken dat het wachtwoord van zijn facebookaccount ‘tadada’ was).

‘Ethische hackers’

Maar anderhalve week voor de Amerikaanse verkiezingen had iedereen in de informatiebeveligingswereld het over het Twitteraccount van Trump. Het was het meest gewilde doelwit ter wereld. Van hacktivisten tot buitenlandse inlichtingendiensten, allemaal wilden ze dat account te grazen nemen. Het lag dus voor de hand om te kijken of Donald Trump ook in de database stond.

En ja hoor. Hij stond erbij.

email: donaldtrump@trump.com

wachtwoordhash: 07b8938319c267dcdb501665220204bbde87bf1d

Met het programmaatje John the Ripper – gereedschap dat hackers gebruiken om hashes te kraken – achterhaalde Mattijs het wachtwoord in minder dan een seconde: yourefired

Voordat iemand iets kon zeggen, zat Edwin al te tikken.

Het wachtwoord werd geaccepteerd, als extra verificatiestap moest er nog een e-mailadres ingevuld worden.

Maar dat adres klopte niet.

Edwin viel bijna van zijn stoel. Dit betekende dat Trump na de ‘hack’ van 2013 zijn wachtwoord niet had veranderd.

En dat was slecht nieuws.

Er was geen tijd te verliezen. Als iemand anders nu het Twitteraccount van Donald Trump zou hacken, zouden zij potentieel de schuld in de schoenen geschoven kunnen krijgen.

De grumpy old hackers wisten als geen ander dat de systeembeheerders van Twitter konden zien dat zij vanuit hun hotel een inlogpoging met het juiste wachtwoord van Donald Trump hadden gedaan. En dat deze informatie in dit geval vroeg of laat overgedragen zou worden aan de Amerikaanse inlichtingendiensten. Een inlogpoging op het Twitteraccount van Donald Trump was te zien als een cyberaanval op een presidentskandidaat van de Verenigde Staten.

Er zat maar één ding op. De grumpy hackers moesten laten zien dat ze échte ‘ethische hackers’ waren. Om dat ondubbelzinnig aan te tonen, moesten ze ironisch genoeg écht inbreken in het account van Trump. Dat was de enige manier om te bewijzen dat ze binnen waren geweest én niks hadden gedaan.

Er was geen tijd te verliezen. Als iemand anders nu het Twitteraccount van Donald Trump zou hacken, zouden zij potentieel de schuld in de schoenen geschoven kunnen krijgen. Ze zochten op internet en in databases naar alle e-mailadressen die Trump gebruikte. Na een uur vonden ze hem.

twitter@donaldjtrump.com

Het wachtwoord was goed.

Én het mailadres was goed.

Maar opnieuw lukte het niet in het account te komen. De toegang werd alsnog geweigerd omdat de algoritmes van Twitter detecteerden dat de inlogpoging vanuit een onlogische plaats was. Uit Europa. Te ver van de locatie waar Trump voor het laatst ingelogd had: New York.

Maar hier wisten de Grumpy Old Hackers wel wat op. Ze zochten een open proxyserver in New York. Een computer die als tussenstation gebruikt kan worden om te maskeren waar een signaal oorspronkelijk vandaan komt.

Enter.

En…

Ze zaten in het Twitteraccount van Donald Trump.

Holy fuck!

‘W00t zei ik,’ zegt Victor, de internationale hackersuitroep van succes en opwinding.

Ze konden nu zijn banner en zijn foto veranderen. Zijn DM’s lezen. En ze konden vanuit zijn naam tweeten wat ze wilden.

Dit was het meest gewilde hackersdoelwit van dat moment! Het waren niet de launch codes van de kernraketten, maar het scheelde ook niet heel veel – als je er met een creatief grumpy hackersbrein over nadacht. Een tweet van Trump kon de beurs laten kelderen. Een tweet kon de wereldvrede in gevaar brengen.

Wat nu?

Wat zouden ze kunnen doen?

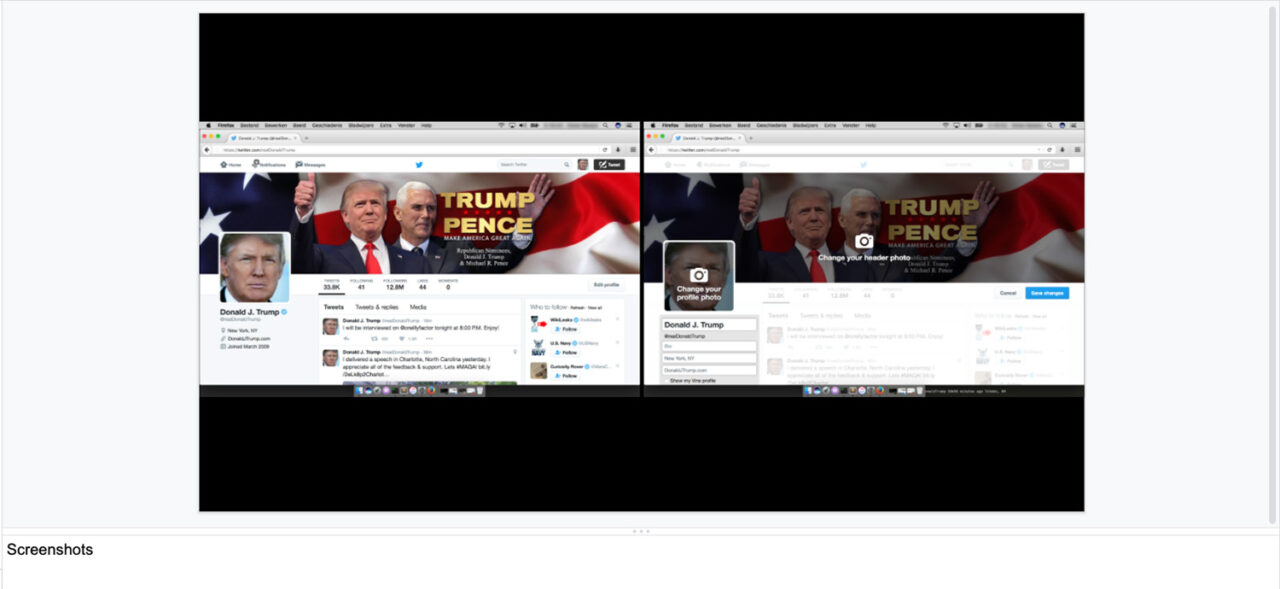

Wat ze moesten doen, wisten ze. Ze moesten nu Iedere stap noteren. Screenshots maken. Een gedetailleerd rapport opstellen, zoals ze dat ook zouden doen als ze een lek hadden gevonden bij een bedrijf of een overheidsinstelling. Dit rapport konden ze overdragen aan Homeland Security, als bewijs dat ze ingebroken hadden en ‘niks’ gedaan hadden.

Maar wat zouden ze kunnen doen?

Ze hadden nu een machtig wapen in handen om te voorkomen dat Trump president zou worden. (Iets wat op dat moment overigens nog niet heel waarschijnlijk leek.)

Datadump

De hele nacht zaten ze in een Belgisch café om de situatie door te spreken. Ze realiseerden zich dat Trump nooit zijn wachtwoord veranderde, maar altijd zijn e-mailadres. Hij gebruikte dus overal hetzelfde wachtwoord.

Ze berekenden de verschillende coderingen die van deze twee wachtwoorden gemaakt konden worden (zie kader − sommige hashes zijn lastig te kraken.) En ze keken of ze deze codes ook in andere databases tegenkwamen.

En ja hoor. Trump veranderde nooit zijn wachtwoord. Hij veranderde alleen zijn e-mailadres.

donald@trump.com

d*******@gmail.com

donaldtrump@donaldtrump.com

donaldtrump@trump.com

Zijn wachtwoord dook op in andere gelekte databases, zoals die van de spelletjes Newerth, Evony en Minecraft.

‘Hij speelde dus ook computerspelletjes op zijn Android telefoon. Maar de meest opmerkelijke vonden we deze,’ zegt Victor: ‘Ashley Madison.’

Ashley Madison is een Canadees datingplatform bedoeld voor mensen die getrouwd zijn. In 2015 stalen criminelen alle gebruikersdata: namen, adressen, creditcard gegevens en seksuele fantasieën.

Binnen een paar uur hadden de grumpy old hackers een schat aan informatie verzameld waarmee ze anderen heel blij konden maken.

Victor (verontschuldigend): ‘Deze datadump wordt gezien als de meest onethische hack aller tijden. Hij heeft bij veel mensen in het privéleven schade aangericht. Er zijn mensen in bepaalde landen van flatgebouwen afgesprongen. Het gebruiken van dit soort data, je moet even nadenken of je dat wel wil. Maar wij zijn toch even gaan kijken of Trump in de database stond. Hij zat er inderdaad tussen.’

Niet alleen Trumps inloggegevens, ook zijn creditcardgegevens.

Binnen een paar uur hadden de grumpy old hackers een schat aan informatie verzameld waarmee ze anderen heel blij konden maken. De Chinezen, de Russen, hacktivisten, de Democraten.

Wat als ze het wachtwoord veranderden? Konden ze dit verkopen? Wat zouden ze voor deze informatie kunnen krijgen? Moesten ze een hint geven aan een hacktivist? Zouden ze een nieuwe achtergrond uploaden? Wat als ze iets zouden twitteren? En als ze iets zouden twitteren, wat zouden ze doen? Een grap? Het zou prachtige mogelijkheden geven tot zelfpromotie.

‘“I quit, vote Hillary”, dat vond ik de beste,’ zegt Edwin.

Trump boos

Tegelijkertijd realiseerden ze zich dat als zij dit zo makkelijk allemaal konden vinden, anderen dat ook konden. De scenario’s waarin andere hackers, criminelen of inlichtingendiensten iets zouden uithalen en hun de schuld in de schoenen zouden schuiven, werden steeds beter voorstelbaar.

Ze maakten een gedetailleerd persbericht met daarin alle screenshots en alle logs, zodat ze die naar buiten konden sturen als de zaak zou exploderen. Een document dat ze zouden kunnen doorspelen aan een overheidsdienst, of aan journalisten, om te bewijzen dat ze ‘ethisch gehandeld’ hadden.

Vervolgens stuurden ze een mail naar Trump. In de cc de USCERT (The United States Computer Emergency Readiness Team of the Department of Homeland Security). Met daarin de boodschap dat ze de inloggegevens van Trump hadden en de suggestie om het wachtwoord te veranderen in iets als ‘MakeAmerikaGreatAgain2016’.

Maar er kwam geen reactie.

Daarna namen ze contact op met de NCSC.

Via via hoorden ze dat ‘de boodschap was aangekomen’.

Ook mensen die de media goed in de gaten hielden, konden zien dat er ‘iets’ gebeurd was. De New York Times berichtte dat ‘assistenten’ van Trump zijn Twitteraccount gingen beheren. Obama haakte hierop in, in een speech in Florida: ‘Now, if somebody can’t handle a Twitter account, they can’t handle the nuclear codes,’ zei Obama. Het was duidelijk dat hun mailtje was aangekomen en ertoe geleid had dat Trump niet meer mocht twitteren. En het mocht duidelijk zijn dat Trump daar niet blij mee was.

En als je Trump boos maakt heb je een probleem.

Wraak lijkt zijn brandstof

‘Revenge is sweet, and not fattening.’

Deze quote van Hitchcock tweette Trump ooit met veel instemming. Wraak is Trumps middle name. Wraak lijkt zijn brandstof. Een belangrijk deel van zijn tijd spendeert hij aan vergelding. In 2011 sprak hij het National Achievers Congress in Sydney toe om uit te leggen wat het geheim was van zijn succes. ‘Get even with people,’ zei hij, ‘als ze je naaien, naai ze tien keer zo hard terug. Ik geloof daar echt in.’

In 2012 zei hij: ‘Als iemand je slaat, moet je vijf keer harder terugslaan dan ze ooit voor mogelijk hadden gehouden. Je moet ze terugpakken. Get even. En de reden, de reden waarom je dat doet, is zo belangrijk… De reden waarom je dat doet is omdat als zij jou zoiets aandoen je een veelbetekenend teken moet geven, dat ze geen misbruik van je kunnen maken. Het draait niet eens zozeer om de persoon, hoewel het een goed gevoel geeft – om eerlijk te zijn. Ik heb het vaak gedaan. Andere mensen kijken en ze zeggen: “Nou, laten we Trump maar met rust laten,” of “Let’s leave this one. They fight too hard.”’

‘Je hoopt dat ze je geruststellen, maar dat deden ze niet… Als dit explodeert, kunnen we niet zo veel voor jullie doen, zeiden ze. Ha ha.’

‘Hij heeft ook volgers die best fanatiek zijn,’ zegt Victor.

‘Het was wel een spannende periode,’ zegt Edwin.

Lachend herinneren ze zich hoe Mattijs bang werd toen er tijdens een telefoongesprek een helikopter overvloog.

‘En ik woon in de ambassadebuurt,’ zegt Victor, ‘ze zijn binnen een paar minuten bij mij.’

De grumpy hackers namen contact op met bekenden binnen de Nederlandse overheidsdiensten. Wat als er iets zou gebeuren? Wat dachten zij van het risico?

‘Je hoopt dan dat ze je geruststellen,’ zegt Edwin, ‘maar dat deden ze niet… Als dit explodeert, kunnen we niet zo veel voor jullie doen, zeiden ze. Ha ha.’

Gelukt!

Na een paar maanden was er nog niks gebeurd. In de zomer van 2017 wilden ze naar DEFCON, in Las Vegas, de grootste hackersconferentie ter wereld en – net als BruCON een jaarlijks terugkerend feestje.

‘Mijn ESTA (reistoestemming) werd geweigerd,’ zegt Matthijs, ‘dat was even spannend.’

Maar dat werd opgelost. Ze vlogen onafhankelijk van elkaar naar Las Vegas.

‘Ik kreeg een telefoonnummer mee,’ zegt Edwin. ‘Er zijn clubs waar de meeste mensen het bestaan niet van kennen. Groepen die mensen terughalen als ze gegijzeld zijn in Namibië of zo. Zij waren van alles op de hoogte, en wisten dat we daar heen gingen.’

Ook had Edwin een encrypted USB-stick met wachtwoorden thuis achtergelaten. ‘Met die wachtwoorden kon je toegang krijgen tot het rapport dat we geschreven hadden. Op het moment dat we aangehouden zouden worden in de Verenigde Staten, kon de stick open. Zo van: dit is wat we gedaan hebben. Als iemand als Trump echt kwaad wil. Dan word ik gewoon opgepakt en netjes weggezet. Voor hetzelfde geld krijg ik een oranje pakje aan en hoor je nooit meer wat van me. Dat zijn dingen die door mijn hoofd gingen.’

Mattijs was de eerste. Toen hij door de douane kwam belde hij de anderen: het is gelukt!

‘Ha ha. We realiseerden ons toen nog niet dat binnenkomen niet het probleem was,’ zegt Victor.

De spannendste momenten

DEF CON 2017 was het feestje van Marcus Hutchins, ‘de man die het internet had gered’. Mei 2017 verspreidde het computervirus Wannacry zich van computer naar computer. Binnen een paar dagen infecteerde de ransomware naar schatting 200.000 computers in 115 landen. En het einde leek niet in zicht. De Britse hacker Marcus Hutchins bestudeerde de broncode van het virus en vond een referentie naar een mysterieus webadres. Een webdomein dat nog vrij was. Hij besloot het domein van de website vervolgens te reserveren, om te kijken of er door het virus iets naartoe geschreven zou worden. Tot zijn grote verrassing stopten de ransomware-aanvallen van het ene op het andere moment. Hutchins had per ongeluk de kill switch gevonden. Hij was een held. En dat wilde hij weten ook. Tijdens DEF CON 2017 was het voortdurend feest in zijn Airbnb mansion met zwembad in Las Vegas.

Jaren hebben de mannen het stil gehouden. Zelfs tegen hun vriendinnen vertelden ze het niet.

In de vroege ochtend van 3 augustus 2017 vertrok hij met een katerig hoofd weer naar Engeland. Maar vlak voor het boarden werd hij door twee mannen uit de rij geplukt en in de boeien geslagen.

Hutchins bleek in zijn jeugd ook criminele dingen gedaan te hebben en werd gevangengenomen. Het nieuws van zijn arrestatie verspreidde zich razendsnel door de gemeenschap.

‘Dat was ’s ochtends,’ zegt Mattijs, ‘en ik vloog die middag. Toen heb ik hem wel geknepen.’

Dat waren misschien wel de spannendste momenten. Maar tot hun grote opluchting konden Edwin, Mattijs en Victor het land weer verlaten. Jaren hebben de mannen het stil gehouden. Zelfs tegen hun vriendinnen vertelden ze het niet.

Dat ze het nu toch doen, is omdat het ‘een mooi voorbeeld is van een responsible disclosure’. ‘Wat je ook van Trump vindt als persoon, we hebben wel het juiste gedaan.’

Het goede voorbeeld

Victor, Edwin en Mattijs zijn ethische hackers. Een soort digitale vrijwillige brandweer. Als ze rook zien geven ze een seintje en zorgen ze ervoor dat er geen brand uitbreekt. En of het nu het huis is van Moeder Theresa of Donald Trump. Dat maakt niet uit. Daarnaast werken ze mee aan het Hack_Right project van de politie, speciaal voor jonge hackers tussen de 12 en 23 jaar oud. Het doel is om ‘first offenders’ weer op het rechte pad te krijgen. Ze zijn als oude boksers die jonge vechtersbaasjes manieren bijbrengen.

‘Omdat wij wat ouder zijn, is het voor ons makkelijker door te dringen tot jonge cyberboefjes die over de schreef zijn gegaan.’ Hierbij helpt het ook dat de grumpy old hackers in hun jeugd ook wel eens digitaal kattenkwaad uithaalden. ‘In onze tijd werd nog niet alles geregistreerd, en daar zijn we heel dankbaar voor,’ zegt Mattijs. ‘Wij zijn goed weg gekomen. We zijn best wel ondeugend geweest. Het grote voordeel daarvan is dat we snappen waar jongeren nu mee kampen.’

‘We zorgen ervoor dat iemand die voor het eerst gepakt wordt, niet per se de bak in gaat, maar op een project met ons mee gaat draaien,’ zegt Edwin, ‘zodat hij leert wat hacken echt is, en daarin gecoacht wordt, zodat hij die de fout niet nog een keer maakt. Dat is een officieel traject. We hebben vrij veel connecties met het OM en de politie.’

‘Laat ik het zo zeggen: misschien dat we nu, met alles wat we nu weten, andere keuzes gemaakt zouden hebben.’

De grumpy old hackers moeten kortom het goede voorbeeld geven. En om het netjes te doen bij iemand die ze ‘misschien niet zo heel erg aardig vinden’ vinden ze dit een mooi voorbeeld van een responsible disclosure, het ongevraagd melden van een veiligheidsrisico.

Maar stel dat er in Trumps DM’s aanwijzingen zaten voor banden met extreemrechtse groeperingen? Zou het dan ook niet een responsible zijn om dat te laten zien?

‘Laat ik het zo zeggen: misschien dat we nu, met alles wat we nu weten, andere keuzes gemaakt zouden hebben,’ zegt Victor, ‘ik ben in ieder geval blij dat wij het lek hebben gevonden. Niet iemand die minder ervaring had. Die was waarschijnlijk wel de fout in gegaan. Als je zo ver komt, op dat moment in de tijd, met wat er toen allemaal politiek speelde. Heb je de film Hackers gezien?’

In die cultfilm Hackers uit 1995 zien we aan het einde hoe een groepje hackers de nationale Amerikaanse televisiekanalen hacken. Iedereen ziet het. Mensen die achteloos televisiekijken, mensen die kijken naar de vitrines van elektronicawinkels. De mediabazen in hun grote kantoren. Een hacker met een soort halfslachtige dreadlocks spreekt als een staatshoofd het volk toe. ‘I kinda feel like god,’ zegt hij.

‘Nou ja dat gevoel gaat ook na 25 jaar niet weg. Je bent ergens waar je eigenlijk niet hoort te zijn. En dat is redelijk uniek. Je bent ergens waar niet veel mensen kunnen zeggen dat ze daar zijn geweest. En met dat gevoel moet je wel om leren gaan.’

Deze publicatie is tot stand gekomen met steun van het Fonds Bijzondere Journalistieke Projecten.

Hashes

Hashes zijn op een speciale manier gecodeerde wachtwoorden. Het zijn zogenaamde eenrichtingsfuncties. Het is makkelijk om van een woord een hash te berekenen en onmogelijk om het tegenovergestelde te doen.

Het is vergelijkbaar met een vingerafdruk. Als je een vingerafdruk van iemand hebt, is het onmogelijk om terug te redeneren wat voor persoon erbij hoort. Vingerafdrukken zijn pas iets waard als je grote databases hebt met veel vingerafdrukken gekoppeld aan mensen.

Daarom zijn databases met veel wachtwoord-hashes goud waard. Zo kun je van veelvoorkomende wachtwoorden de hashes berekenen en kijken of deze hashes voorkomen in de database. Google maar even op ‘sha1 hash generator’ en je kunt makkelijk verifiëren dat als je het wachtwoord ‘12345’ door de hash-molen haalt, het resultaat de volgende hash is:

8CB2237D0679CA88DB6464EAC60DA96345513964

Dus als je een database hebt met gebruikersnamen en SHA1-hashes, kun je naar de bovenstaande code zoeken, om te achterhalen welke gebruikers het wachtwoord ‘12345’ hebben.

Ook kun je van alle woorden uit een digitaal woordenboek de hashes berekenen. Dit is een van de redenen dat het een slecht idee is om een wachtwoord te hebben dat in een woordenboek staat. Tevens is het de reden dat het goed is om hoofdletters en gewone letters af te wisselen. De hashes veranderen ook als je een kleine letter vervangt door een hoofdletter.

Mede door aanhoudend gezeur van Victor aan het adres van Twitter, is het nu verplicht om bij een verified account two factor authentication aan te hebben staan, zodat je niet alleen moet inloggen, maar bijvoorbeeld ook een code in moet tikken die je bijvoorbeeld via je telefoon toegestuurd krijgt. Dit maakt het hacken van een account een stuk moeilijker.

Groot was dan ook de verbazing toen 15 juli 2020 vreemde tweets verschenen op de tijdlijnen van Barack Obama, Elon Musk, Bill Gates en Jeff Bezos. Ze beloofden bitcoins over te maken (als je eerst bitcoins naar hun overmaakte). Een aantal mensen trapten erin. Inmiddels is de 17-jarige Graham Ivan Clark opgepakt. Het lijkt erop dat hij via social engineering – door het bellen en misleiden van Twittermedewerkers – op een of andere manier toegang kreeg tot de backend van Twitter.

Een opvallend detail is dat het Twitteraccount van Donald Trump deze keer met rust gelaten werd. Het lijkt erop dat zijn account nu extra goed beschermd wordt.

In een eerdere versie van dit verhaal stond dat de drie mannen zich op 28 oktober 2016 verzamelden in een kamer in hotel Cathedral in het centrum van Gent. Dit moet 27 oktober zijn en is inmiddels aangepast.

Je reactie wordt geplaatst zodra deze is goedgekeurd. Je reactie is geplaatst.